提高安全投资回报率系列第二期:评估当前风险

对大多数人和企业来说,安全意味着一种成本。但重要的是如何获得适合的量,而不是越多越好。然而,你如何决定什么时候可以有足够的安全性,以及你如何获得它?则完全是另一回事。

该系列文章共有4篇文章,是由The Open Group安全论坛主办,微软和Kyndryl等企业的安全专家以及其他安全论坛成员领导完成,将描述威胁建模(Threat Modeling)与Open FAIR™风险分析的相关性,主要围绕如何通过威胁建模和Open FAIR™风险分析提高安全投资回报。

本文章为系列博客的第二篇,我们试图回答其中一个关键问题:“多少安全就足够了?”

到底需要多少安全性就足够了?

这是我们在这个“提高安全投资回报率”系列的第一篇帖子(点击可查看)中问自己的问题。

这不是一个修辞问题。相反,这个问题的答案可能会帮助您的组织节省大量目前花在不必要的安全控制上的资金。

例如,考虑这种情况:

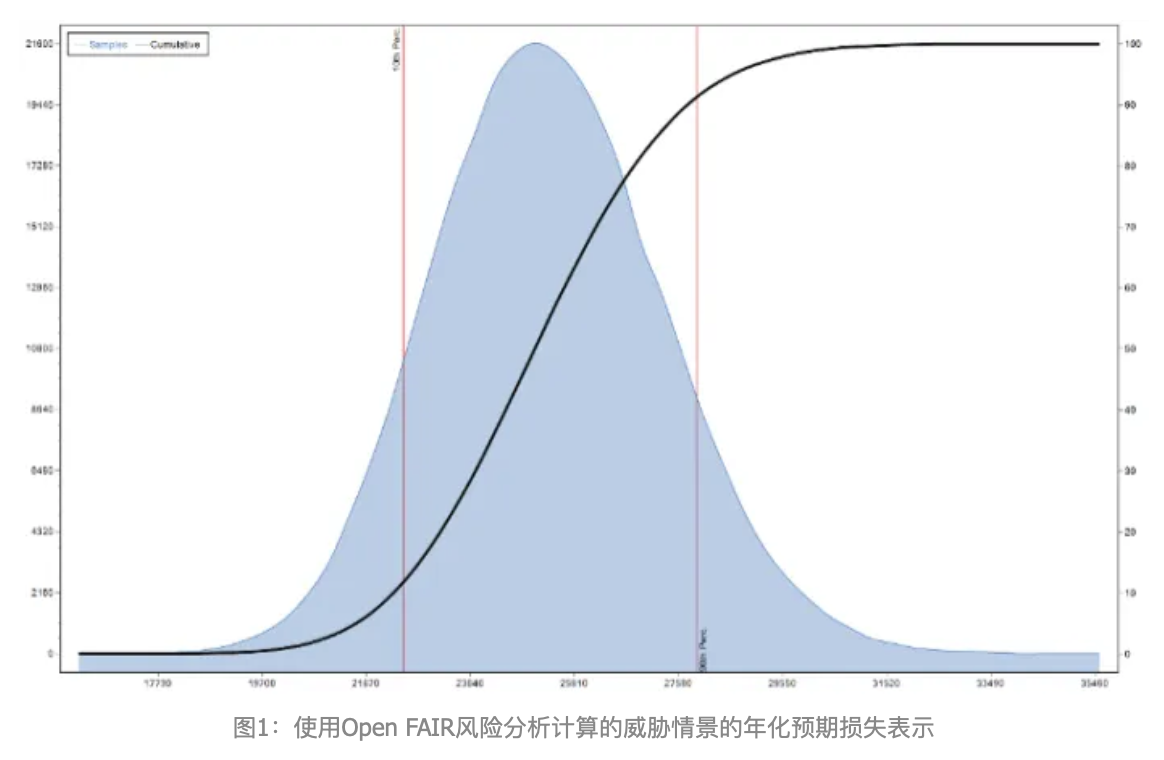

您的系统明年可能会因安全攻击而遭受损失,大约一万美元。鉴于与大多数可能控制的实施和操作成本相比,这种损失较低,您决定可以接受;因此,您授权在不更改生产的情况下安装系统。

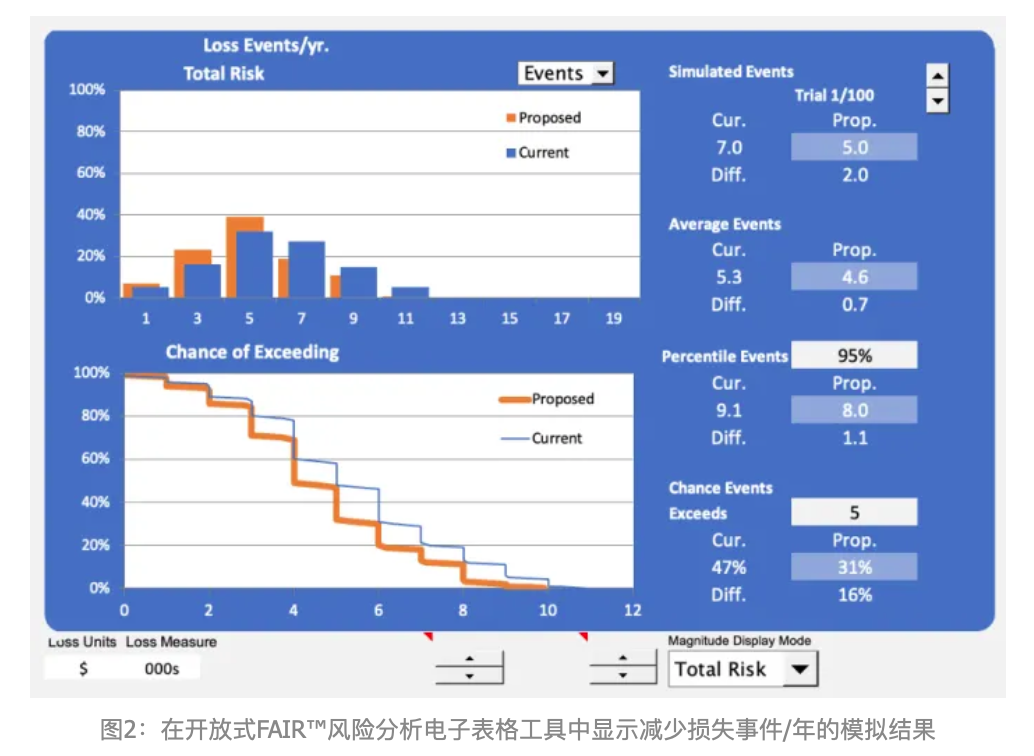

在第一个博客中(点击可查看),我们已经了解到,威胁建模和Open FAIR™风险分析提供了这个问题的两个部分。威胁建模允许您分析系统,了解它如何受到攻击,并确定有助于防止、检测和应对此类攻击的安全控制。Open FAIR Knowledge Body定义了一种定量风险分析方法,允许您对这些威胁造成的潜在损失进行分类和分解,并估计由此产生的财务损失。

本博客侧重于如何将威胁建模与Open FAIR风险分析相结合,以全面评估因威胁模型中确定的每个潜在攻击的综合影响,系统可能对您的组织造成的损失。

Open FAIR风险分析使您能够对成功攻击的潜在损失进行估计。威胁模型中确定的威胁可以作为我们必须使用Open FAIR方法分析的损失场景的来源。然而,威胁在当前状态下不能用于Open FAIR分析,因为它们通常缺乏所需的信息。根据正在解决的问题,Open FAIR损失场景可能需要通常无法在威胁中识别的数据。威胁为攻击的发生方式提供了明确的定义,但它们通常不会解释谁执行攻击以及为什么。如果数据泄露是由网络犯罪分子执行的,而不是由想要检查与邻居相关的记录的内部用户执行,则会产生非常不同的后果。因此,执行Open FAIR评估需要这些详细信息,但您不会在典型的威胁模型中找到它们。

如果您使用自动化工具对普通系统进行威胁建模,您通常会收到数百个潜在威胁。为了使该数据对Open FAIR分析有用,您需要有关已识别威胁的更多详细信息,包括谁是攻击者及其动机。只有这样,威胁模型的输出才能与Open FAIR风险分析结合使用,以创建讲述合理故事的损失场景。

然而,一个挑战是,这会导致您需要使用Open FAIR方法分析大量场景。事实上,你很容易面对数百甚至数千个场景进行分析。使用Open FAIR风险分析来分析该数量的场景不太可能具有成本效益。即使您已经掌握了所有所需的信息,分析仍然可能需要整整一个月的工时或更长时间。由此产生的成本将如此之高,以至于很少能接受。那我们该怎么办?我们应该放弃这个想法吗?

这就是The Open Group安全论坛“在系统威胁建模中使用定量分析”项目的成立点。

由于我们无法分析所有威胁场景,我们需要选择一个随机子集,然后应用统计分析来推断整个人群的行为。鉴于这是一篇博客文章,我们不会在这里分享初始数学。与任何事情一样,这种方法会有一些缺点,例如信心有限或识别更广泛的可能值。

但优点是,您可以将分析成本降低几个数量级。例如,如果您分析为您的系统确定的所有1000多个威胁场景,您可能会获得10万美元至20万美元之间的潜在年化损失预期。相反,如果您只分析10个场景,从同一组1000个场景中随机选择它们,您可能会获得10,000美元至500,000美元的范围,置信区间为99%。当然,第一个范围比第二个范围更精确,它可能有助于提供更好的决策,但第二个估计为您提供可用的结果,同时支付成本的1/100!

Open FAIR风险分析的优势之一是能够进行整流情景以减少不确定性。只需几个额外的场景即可获得重大改进。例如,这不需要将正在考虑的场景数量增加一倍,因为分析的每个额外场景都提供了加法精度;我们还必须考虑分析越来越多的场景所带来的递减回报,并记住执行这些分析的目的是为决策提供信息——如果分析更多场景并不能改善决策过程,则没有必要继续这样做!

本系列的第三个博客,我们将重点关注如何考虑控制来估计其效果并进行一些成本优化。敬请期待!

呼吁

这篇博客文章是四个系列文章中的第二篇,展示了如何将威胁建模与Open FAIR风险分析相结合,以评估系统的当前状态。第一篇文章将向您描述了第一个将威胁建模与Open FAIR风险分析联系起来的项目。在第三篇文章中,我们将讨论如何考虑控件来估计其效果并进行一些成本优化。这不仅有助于解决“多少安全就足够了?”的问题,还有助于解决更重要的问题——“我们应该怎么做?”第四篇文章将介绍使用这些概念来定义KPI的注意事项,以评估您的开发团队如何确保他们正在构建的解决方案。

-

帖子1:威胁建模和OPEN FAIR™风险分析

-

帖子3:估计缓解的影响

-

帖子4:威胁建模和开放公平风险分析作为敏捷项目的KPI

了解更多The Open Group入会事宜

请邮件或扫码咨询

apac@opengroup.org